远程运维的必要性

随着医院业务的发展,医院信息化体量不断增加,服务器数量不断增加,运维工作量变大,但运维人员数量跟不上,大医院许多运维工作外包给第三方。疫情特殊时期,医院信息人员需要远程工作,远程运维已经成为一种常规的工作手段。

远程运维面临的安全风险

远程运维通常面临着一些安全问题:

• 远程运维多使用向日葵、TeamViewer等远程软件,这些软件自身安全性无法保证,去年10月曾传出TeamViewer被境外黑客组织控制;

• TeamViewer、Windows远程桌面使用的部分端口存在漏洞,如TeamViewer使用TCP53端口,可产生DNS劫持、缓存投毒等,而Windows远程桌面的TCP3389端口是GlobelImposter3.0勒索病毒的传播途径;

• 由于安全管理和技术手段的缺失,远程运维人员往往能够取得超出其合法范畴的运维权限,有的甚至能获取信息中心人员主机的全部权限,几乎可以访问医院全部重要系统;

• 缺乏监控审计机制,无法识别远程运维人员操作行为是否存在异常操作。

2018年国内某知名大医院三个院区门诊业务曾停滞近两个小时,造成800多万损失,原因在于一名第三方外包人员在远程运维时,为了维护方便,私自记录了核心数据库的密码,在密码长期未变的情况下,执行锁表命令将数据库锁住,而该运维人员被判破坏计算机系统罪,获罪五年半。上述安全事故的主要问题在于没有对运维人员分权限管理,运维人员掌握了高级运维权限,在进行高危操作时没有监控,没有风险告警。更是缺乏审计机制,出了问题,几经周折才定位追溯到责任人。

东软NetEye远程运维的安全部署

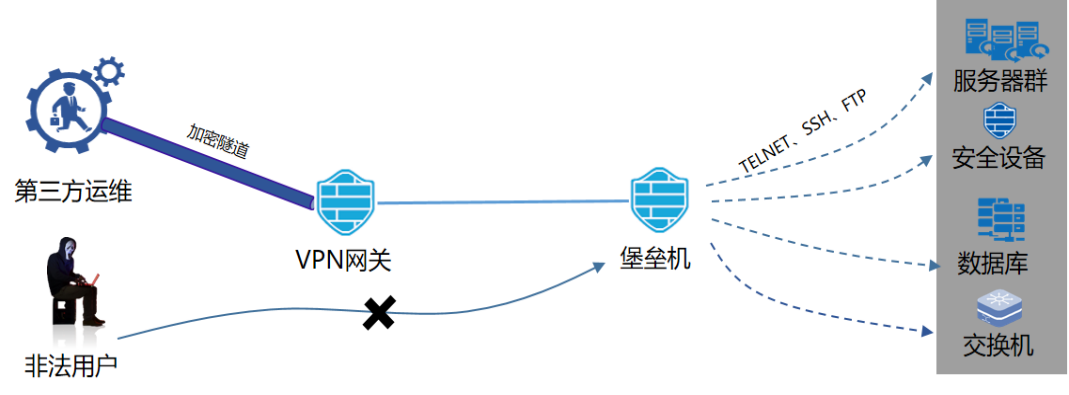

远程运维应充分考虑安全因素,组织应该规范远程运维的整个流程,从接入到运维操作,将传输、登录、认证、授权、管理、审计有机结合,保证只有合法用户才能拥有合理的运维权限来访问关键资源,可通过使用VPN网关+堡垒机组合来实现远程安全运维。

如上图所示,远程运维人员通过VPN网关接入医院内网后,再登录堡垒机进行授权访问目标设备,可在防火墙上设置策略只允许通过堡垒机管理目标设备,避免绕过堡垒机的行为。具体作用如下:

1. 加密传输:通过VPN网关建立加密通道,规避来自互联网中窃听,截取等攻击行为,保证重要信息安全传输;

2. 身份控制:通过颁发VPN证书限制使用堡垒机运维的人员身份和时间,避免非法访问医院内网;堡垒机自身也支持OTP动态令牌、USB证书、LDAP等多因子认证。既能有效保障运维人员身份的合法性,出了事故又能根据自然人账号快速定位到相关责任人;

3. 权限管控:根据运维人员角色分配相应权限,遵循最小权限原则,防止越权访问。重要操作可执行双人复核机制,防止权限过高导致误操作滥用权限操作而对业务系统产生破坏性的影响;

4. 操作审计:对于高危命令执行可实时告警、阻断,并全面记录操作行为,生成详细的报表。支持录像回放,不可抵赖;

5. 限制端口开放:被运维设备22、3389等特定端口仅对堡垒机开放,避免端口漏洞被利用进行攻击;

6. 定期自动改密:堡垒机还有一个重要功能,就是支持被运维设备的自动改密,满足强密码合规要求。避免长期使用同一个不变的密码,消除弱口令风险。

东软NetEye远程运维的安全防护价值

上述VPN+堡垒机的远程运维方案,为组织在操作风险控制、内控安全和合规性等方面提供一套完善、有效的管理与审计手段:

1. 建立唯一的安全运维通道,限制运维人员访问路径、访问对象以及访问时间,提高远程运维工作的安全性;

2. 支持Telnet、RDP、SSH等多种常见的远程运维连接方式,满足不同系统、不同人员的运维要求及习惯,提高运维操作便捷性;

3. 以录像的方式全面记录远程运维的操作行为,不必由信息中心人员值守,在提高医院信息中心人员工作效率的同时,规避越权操作的风险。

具体内容,详见《东软NetEye医院远程运维解决方案》。

更多信息拨打:400-655-6789

随着医院业务的发展,医院信息化体量不断增加,服务器数量不断增加,运维工作量变大,但运维人员数量跟不上,大医院许多运维工作外包给第三方。疫情特殊时期,医院信息人员需要远程工作,远程运维已经成为一种常规的工作手段。

远程运维面临的安全风险

远程运维通常面临着一些安全问题:

• 远程运维多使用向日葵、TeamViewer等远程软件,这些软件自身安全性无法保证,去年10月曾传出TeamViewer被境外黑客组织控制;

• TeamViewer、Windows远程桌面使用的部分端口存在漏洞,如TeamViewer使用TCP53端口,可产生DNS劫持、缓存投毒等,而Windows远程桌面的TCP3389端口是GlobelImposter3.0勒索病毒的传播途径;

• 由于安全管理和技术手段的缺失,远程运维人员往往能够取得超出其合法范畴的运维权限,有的甚至能获取信息中心人员主机的全部权限,几乎可以访问医院全部重要系统;

• 缺乏监控审计机制,无法识别远程运维人员操作行为是否存在异常操作。

2018年国内某知名大医院三个院区门诊业务曾停滞近两个小时,造成800多万损失,原因在于一名第三方外包人员在远程运维时,为了维护方便,私自记录了核心数据库的密码,在密码长期未变的情况下,执行锁表命令将数据库锁住,而该运维人员被判破坏计算机系统罪,获罪五年半。上述安全事故的主要问题在于没有对运维人员分权限管理,运维人员掌握了高级运维权限,在进行高危操作时没有监控,没有风险告警。更是缺乏审计机制,出了问题,几经周折才定位追溯到责任人。

东软NetEye远程运维的安全部署

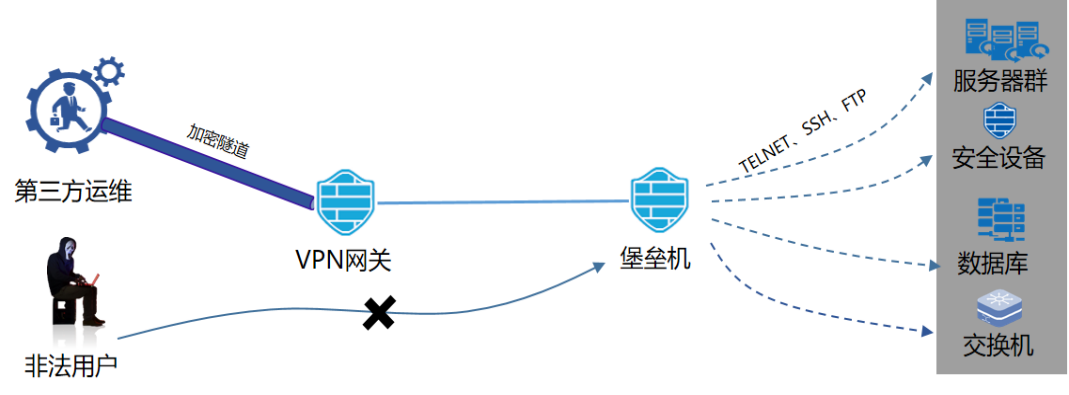

远程运维应充分考虑安全因素,组织应该规范远程运维的整个流程,从接入到运维操作,将传输、登录、认证、授权、管理、审计有机结合,保证只有合法用户才能拥有合理的运维权限来访问关键资源,可通过使用VPN网关+堡垒机组合来实现远程安全运维。

如上图所示,远程运维人员通过VPN网关接入医院内网后,再登录堡垒机进行授权访问目标设备,可在防火墙上设置策略只允许通过堡垒机管理目标设备,避免绕过堡垒机的行为。具体作用如下:

1. 加密传输:通过VPN网关建立加密通道,规避来自互联网中窃听,截取等攻击行为,保证重要信息安全传输;

2. 身份控制:通过颁发VPN证书限制使用堡垒机运维的人员身份和时间,避免非法访问医院内网;堡垒机自身也支持OTP动态令牌、USB证书、LDAP等多因子认证。既能有效保障运维人员身份的合法性,出了事故又能根据自然人账号快速定位到相关责任人;

3. 权限管控:根据运维人员角色分配相应权限,遵循最小权限原则,防止越权访问。重要操作可执行双人复核机制,防止权限过高导致误操作滥用权限操作而对业务系统产生破坏性的影响;

4. 操作审计:对于高危命令执行可实时告警、阻断,并全面记录操作行为,生成详细的报表。支持录像回放,不可抵赖;

5. 限制端口开放:被运维设备22、3389等特定端口仅对堡垒机开放,避免端口漏洞被利用进行攻击;

6. 定期自动改密:堡垒机还有一个重要功能,就是支持被运维设备的自动改密,满足强密码合规要求。避免长期使用同一个不变的密码,消除弱口令风险。

东软NetEye远程运维的安全防护价值

上述VPN+堡垒机的远程运维方案,为组织在操作风险控制、内控安全和合规性等方面提供一套完善、有效的管理与审计手段:

1. 建立唯一的安全运维通道,限制运维人员访问路径、访问对象以及访问时间,提高远程运维工作的安全性;

2. 支持Telnet、RDP、SSH等多种常见的远程运维连接方式,满足不同系统、不同人员的运维要求及习惯,提高运维操作便捷性;

3. 以录像的方式全面记录远程运维的操作行为,不必由信息中心人员值守,在提高医院信息中心人员工作效率的同时,规避越权操作的风险。

具体内容,详见《东软NetEye医院远程运维解决方案》。

更多信息拨打:400-655-6789

东软网络安全 微信号:Neusoft_NetEye

东软网络安全 微信号:Neusoft_NetEye