|

|

|

|

|

|

||

| << 返回 | ||

|

|||

|

保护无线网络 文:曹鹏

我们以往都知道在HUB的联网环境中通信安全很难得到保障,主要是因为任何节点的通讯行为是以广播的方式在HUB上传递给所有人 然后你需要去如下地址下载一份最新通用的无线网卡支持嗅叹工作模式的驱动,并将它安装好,具体的安装方式可以参见主页帮助文件。http://www.wildpackets.com/support/downloads/drivers

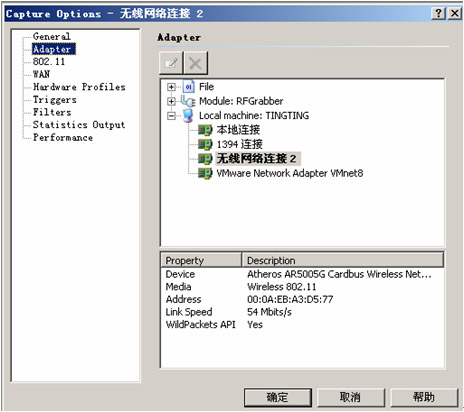

安装成功后,在网络适配器的选择中查看当前无线网卡可以看到WildPackets API状态为YES,表示我们的驱动程序已经成功安装并且启用了。

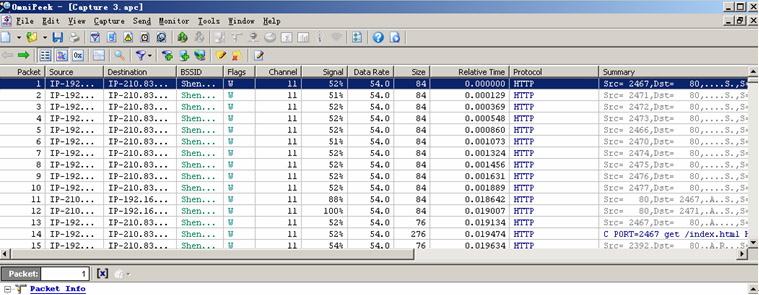

嗅叹开始后,当前无线网络中的所有正在进行通讯的数据包我们在本地OmniPeek的窗口中就都可以一揽无余了,很显然无线网络在开放模式下其安全状况跟以往的HUB联网时代几乎是一样的。

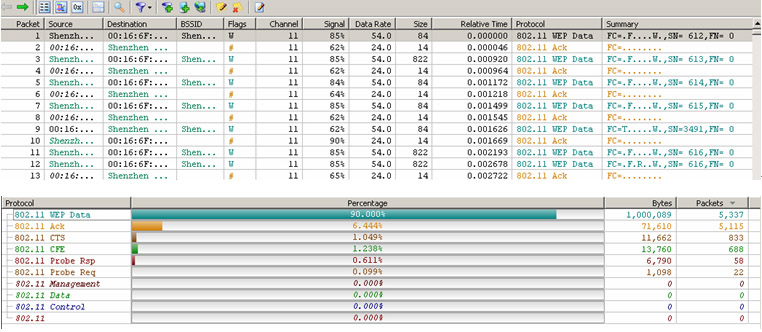

当不知道WEP口令的人在本网络中进行嗅叹是无法看到明文数据包的,只能看到WEB加密后的数据,但是对于当前无线网络内部授权使用者还是可以嗅叹的。

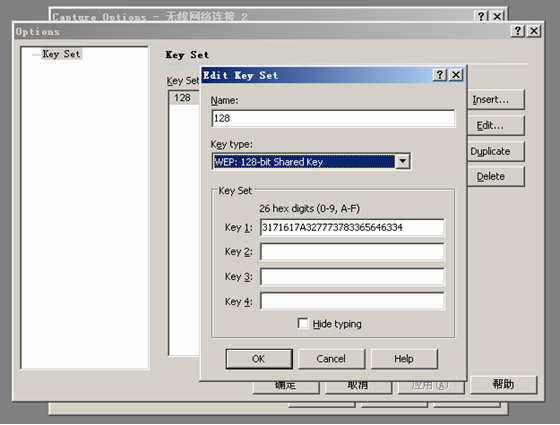

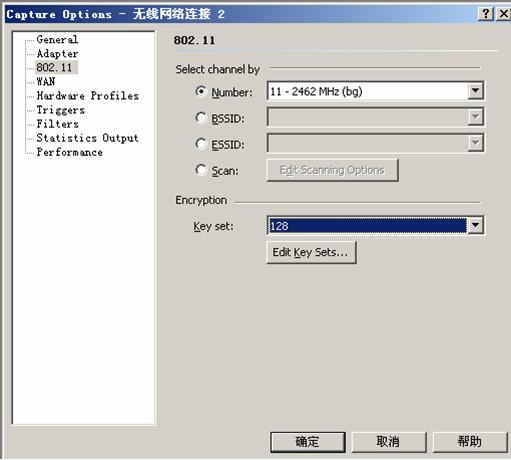

使用者只需要在OmniPeek中设置好当前的相关加密方式和具体加密口令,注意这个地方需要填写的密码是16位进制,这个和WINDOWS系统里直接可以填写字母是有区别的。

选择好相关的频道和加密设置就可以进行网络分析工作了。

最后为大家介绍一个OmniPeek的使用窍门,默认情况下大量的802.11的控制信号会填满整个程序界面,但是很显然这部分内容不是我们所关心的。所以可以在Filters设置中将如图的两个802.11的常见信号进行过滤后显示。这个时候显示出来的信息就会主要是当前网络层的通信行为数据包了。对于无线网络的嗅探攻击来说现在各大机场、酒店、咖啡厅等提供接入上网热点的场所来说,毫无疑问是场可怕的噩梦,因为访问者不知道是否自己的访问信息已经被隐藏在暗处的攻击者获取到,要想在无线网络环境中彻底杜绝这种攻击行为在一定程度上还存在很大的困难。

过去的无线LAN之所以不太安全,是因为在标准加密技术“WEP”中存在一些缺点。 WEP是一种在接入点和客户端之间以“RC4”方式对分组信息进行加密的技术,密码很容易被破解。WEP使用的加密密钥包括收发双方预先确定的40位(或者104位)通用密钥,和发送方为每个分组信息所确定的24位、被称为IV密钥的加密密钥。但是,为了将IV密钥告诉给通信对象,IV密钥不经加密就直接嵌入到分组信息中被发送出去。如果通过无线窃听,收集到包含特定IV密钥的分组信息并对其进行解析,那么就连秘密的通用密钥都可能被计算出来。 …详细内容请访问NetEye网站:保护无线网络 |

|||

| << 返回 | |||

|

|||||||||||||||||||||||||

|

2008年3月安全漏洞汇编 发布日期:2008年3月 东软NetEye攻防小组 整理 摘要 2008年3月6日,微软发布3月份安全公告,包括4个漏洞公告,描述并修复了12个安全问题,其中4个属于“紧急”风险级别,攻击者利用这些漏洞可能远程入侵并完全控制服务器或者客户端系统。 同时攻防小组对其他的一些高危漏洞公告进行了汇编。建议用户检查自己的系统是否受这些漏洞的影响,并安装补丁予以解决。 紧急 (4)

…详细内容请访问NetEye网站:2008年3月安全漏洞汇编 |

|||||||||||||||||||||||||

| << 返回 | |||||||||||||||||||||||||

|

|||

|

奥运前夕东软安全风险评估与管理实践培训火爆举行 文:闫洁 东软网络安全产品营销中心应广大客户的要求,在2008年北京奥运会即将来临之际举办信息安全风险评估与管理实践,培训会邀请了各行业线的相关人员,自培训邀请函发出之日起, 3月18日起为期三天的技术培训中,东软进行全面的信息安全技术和管理培训,培训理论和实验相结合,学员实际上机操作实践完全融入到培训环节中。同时,东软安全共享以往项目实施过程中所总结下来的实践经验和技术技巧。通过此次培训,加强了培训学员对安全体系的全面了解、对技术实现的掌握、有效提升学员处理安全事件的能力和水平。在培训中,东软安全解决方案部部长、资深安全顾问曹鹏以幽默诙谐、专注技术应用的授课方式,赢得了学员的广泛认可,很多学员积极的参与到讨论环节中,形成高度融合的沟通氛围。 本届信息安全管理培训除了在参与人数上创新高,在报名的人员结构上也突破往届,在参会学员中东软安全高端用户占80%以上,高级技术人员达90%以上。参会学员的踊跃参与,使得东软安全在未来的信息安全风险评估及管理工作中更加有信心,将与安全用户一起使信息安全应用落到实处,不断提升。 |

|||

| << 返回 | |||

由中国电子信息产业发展研究院主办,赛迪顾问股份有限公司承办的2008中国IT市场年会于2月26日在北京香格里拉饭店隆重召开。传承2001-2007年7届中国IT市场年会的强大品牌号召力与影响力,相关政府部门的领导、国内外知名IT企业首脑以及IT市场、投资研究领域的权威专家等近1200人出席了本次大会。东软股份高级副总裁兼运营总监卢朝霞教授代表东软出席了本届年会并发表了题为“融合、责任——为客户和社会创造价值”的精彩演讲。 年会还为评选出的获奖企业颁奖。东软凭借自身优势在评选中脱颖而出成功夺得“中国IT市场年度成功企业”、“2007-2008中国防火墙产品市场年度成功企业”、“NetEye网络流量分析与响应系统为2007-2008中国信息安全市场创新产品”等多项大奖。 本次大会上,来自政府主管部门、权威研究机构、知名行业的专家和杰出企业领袖联袂为年会献上了九场精彩纷呈的主体讲演,嘉宾们齐聚一堂,共同探讨中国IT产业未来趋势。同时,赛迪顾问围绕计算机与外围设备、软件与信息服务、通信与网络设备、电信运营与业务、消费电子、半导体、互联网与电子商务、产业与投资、行业与企业信息化等九大领域,一气发布了200多种年度研究报告,其间深入的分析、精准的数据将帮助IT业界第一时间掌握市场的变化与未来潜在机会。年会期间,各大典范企业还借此机会通过现场产品互动展示、经典方案分享等方式进一步展示自身形象,扩大品牌的影响力。 作为中国网络安全行业的领导厂商,东软安全已经连续11年保持快速增长,并从2001年以来连续6年在国内网络安全行业市场保持领先地位。2007年东软安全更是高速增长,不仅完成了技术研发与市场营销组织架构的策略调整,同时像东软-诺基亚联合高端防火墙及NetEye网络流量分析与响应系统(NTARS)等网络安全产品得到电信、金融、电力、政府及大中型企业用户的大范围应用和认可,可以说2007年东软安全的成功得益于东软十一年来在网络安全领域深厚的技术积累和人才筹备,更为重要的是东软始终坚持以市场为导向,不断推出适合于用户需求的高性价比的各类网络安全产品。本次大奖的获得是对2007年东软安全良好发展的肯定与认可。 在融合与协作中导引消费需求,在业务与责任中纵深行业应用,2008年东软安全仍将稳步前行,并加速创新的速率,以回报所有给予东软安全厚望的广大用户。

|

|||

| << 返回 | |||

简讯: 2008年2月,东软 NetEye 防火墙和入侵检测产品成功入围国家税务总局“2007-2008国税系统计算机类设备协议供货项目”公开招标采购。 本次国税总局安全产品入围,吸引了国内众多知名安全品牌参加。东软税务事业部携手网络安全营销中心,齐心合力,经过评标委员会严格的产品测试与评审,一举赢得8款产品成功入围。 中标产品共8款,分别是:9-1-FW100-1、9-1-FW100-2、9-1-FW100-3、9-1-FW1000-1、9-1-FW1000-2、9-1-FW1000-3、9-2-IDS100、9-2-IDS1000。 本次成功入围,再次验证了东软安全产品的技术实力,并为今后东软安全继续开拓国税总局市场打下了坚实的基础。

|

|||

| << 返回 | |||

根据赛迪顾问最新发布的“2007年度中国网络安全产品市场分析报告”显示,东软NetEye防火墙继续以12.5%的市场占有率继续稳居榜首,在2007年新增加的安全运维管理平台(SOC)分析报告中,国外及国内安全厂商竞争激烈,东软NetEye凭借在该领域的先进技术优势以15.9%的市场占有率荣获国内品牌第三名。 东软安全在2008年将继续稳扎稳打,将安全技术创新与用户的务实应用进行更完美的融合,同时将继续扩大安全管理、安全服务、安全评估等新领域的开拓。

|

|||

| << 返回 | |||

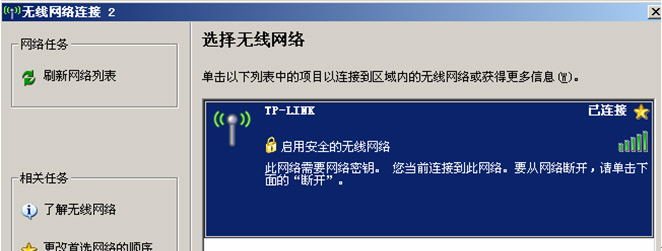

,信息根本得不到隐私保护。今天到了无线网络时代,我们惊奇的发现类似的问题再次回到了无线网络中来了。想要进行无线网络的嗅叹就必须具有相关软硬件支持,好在今天获取这些支持都是非常容易的。一块TP-LINK的普通54M网卡只需要100元左右,很可惜的是早期迅驰笔记本中自带的无线网卡由于功能的缺省无法完成这部分工作。

,信息根本得不到隐私保护。今天到了无线网络时代,我们惊奇的发现类似的问题再次回到了无线网络中来了。想要进行无线网络的嗅叹就必须具有相关软硬件支持,好在今天获取这些支持都是非常容易的。一块TP-LINK的普通54M网卡只需要100元左右,很可惜的是早期迅驰笔记本中自带的无线网卡由于功能的缺省无法完成这部分工作。

报名的人员络绎不绝,会议报名人数达到百人,创历届安全培训人数新高。

报名的人员络绎不绝,会议报名人数达到百人,创历届安全培训人数新高。