|

|

|

|

|

|

|||||

|

|||||

| << 返回 | |||||

|

|||

|

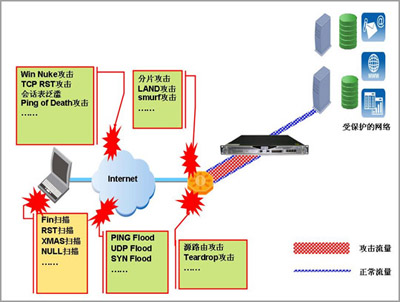

谁是DDoS攻击的狙击手 文:徐松泉 今年4月开始,一股黑客攻击狂潮席卷联众、完美时空等国内多家大型网络游戏公司。攻击造成经济损失达上千万元。黑客们采用DDOS攻击手段,在短时间内,发送大量数据造成网络拥堵。作案后,便消失于网络之中。从2000年黑客大规模攻击包括Yahoo、CNN、eBay在内的十多个著名网站开始,7年间DDOS攻击愈演愈烈,己经成为互联网上最严重的威胁之一。 那么,有没有防御DDOS攻击的有效办法呢?DDOS攻击的根源在于TCP/IP协议对安全性考虑的不足,因此解决问题的关键在于采用技术手段增强协议实现的安全性。以SYN Flood攻击为例,我们可以通过对其攻击原理及防御措施的分析,对DDOS防御的原理及技术手段做一个简要说明。 SYN Flood是一种最常见的DDoS攻击,攻击者利用TCP协议缺陷,发送大量伪造的TCP连接请求,从而使得被攻击的主机资源耗尽(CPU满负荷或内存不足)。通过缩短主机或主机之前防火墙的SYN Timeout时间设置,可以对SYN Flood攻击起到一定的防御效果,但是这种办法只适用于攻击频度不高的情况,而且过低的SYN Timeout设置可能会影响客户的正常访问。 NetEye FW5200-IP391/561的SYN Cookie功能提供了一种更高效地防御SYN Flood攻击的方式。防火墙使用含有加密cookie的SYN-ACK作为其“初始序列号”(ISN)来回复每个流入的SYN请求数据包。cookie是根据SYN数据包初始源地址和端口号、目标地址和端口号以及来自初始SYN数据包的ISN计算出的散列值。发送cookie后,防火墙将丢弃初始SYN数据包,并将计算出的cookie从内存中删除。

如果防火墙后续接收到了来自客户端的ACK响应,那么防火墙从ACK数据包中提取cookie,并验证其是否是合法的ACK。如果是合法的,防火墙将创建一个会话,并且构建一个TCP SYN发送给目标主机。当防火墙接收到来自目标主机的SYN-ACK后,防火墙会给目标主机发送一个ACK数据包。客户机与目标主机之间将建立正常的TCP连接,可以直接进行通信。 如果SYN数据包的发送端未对包含cookie的SYN-ACK做出任何响应,则可以认定这个SYN数据包是SYN攻击。由于防火墙没有为SYN攻击数据包分配任何资源,因此SYN攻击对防火墙没有造成任何影响,同时目标主机也不会受到SYN攻击的影响。 NetEye FW5200-IP391/561采用的SYN-cookie技术在连接建立过程中不需要在目标主机以及防火墙自身保存任何信息,巧妙地实现了无状态的三次握手,避免了在连接信息未完全到达前进行资源分配,使得SYN Flood攻击的资源消耗失效,从而能够有效的防御SYN Flood攻击。 除此而外,NetEye FW5200-IP391/561还可以防御多达数十种DOS和DDOS攻击,包括PingFlood、UDPFlood、Land攻击、SMURF攻击、TCP RST攻击、WinNuke攻击、Ping of Death攻击、会话表泛滥、Teardrop攻击等等,是大中型行业用户骨干网络防御外部DDOS攻击的有力武器。 |

|||

| << 返回 | |||

|

|||||||||||||||||||||||||

|

2007年9月安全公告汇编 发布日期:2007年9月 东软NetEye攻防小组 整理 摘要 2007年9月12日,微软发布9月份安全公告,包括4个漏洞公告,描述并修复了4个安全问题,其中1个属于“紧急”风险级别,攻击者利用这些漏洞可能远程入侵并完全控制服务器或者客户端系统。 同时攻防小组对其他的一些高危漏洞公告进行了汇编。建议用户检查自己的系统是否受这些漏洞的影响,并安装补丁予以解决。 紧急 (1)

重要 (21)

…详细内容请访问NetEye网站:2007年9月安全公告汇编 |

|||||||||||||||||||||||||

| << 返回 | |||||||||||||||||||||||||

|

|||

|

东软NetEye网络安全绍兴用户技术研讨会议圆满结束 文:闫洁 2007年是东软网络安全渠道加速发展的开始,不仅在渠道策略方面缜密量化,细化了已有的渠道策略,并将着重发展面向客户的终端渠道。东软NetEye渠道将借助东软强大的销售力量,完成对整个终端渠道网络的覆盖和支持。 近日,东软网络安全与华东钻石代理商杭州星汉公司在浙江省绍兴市共同举办了一场“2007信息安全,专家在身边”的信息咨询探讨、解决方案、增值服务,售后设备安装调试等系列信息安全培训会,已陆续在金华、丽水、衢州3个区域成功地开展了课程培训。本次会议将广大绍兴市的东软网络安全重点用户和潜在用户聚拢在一起,进行深入的用户需求挖掘并将东软11年积累的各种行业整体安全解决方案与到场嘉宾做了分享。

东软网络安全资深安全顾问钱轶锋在会议开始前多次与用户交流沟通,并结合已有用户实施中提出的建议和意见,为到场用户详细宣讲了“东软网络安全整体解决方案的融合之道”,重点介绍了东软安全三款高端管理类安全产品——东软NetEye NTARS(异常流量分析与响应系统)、SOC(安全运维平台)、IPS(入侵防御系统),东软在网络安全整体解决方案方面,在业内率先提出了构建三个维度安全管理的务实的应用理念,东软在此理念基础上,可为用户构建一个全方位、多角度的安全服务体系和一个大平台。从而降低用户安全风险。会议期间,工程师为到场用户展示了东软与诺基亚联合生产的高端千兆防火墙NetEye 5200-IP391和NetEye 5200-IP561产品,这两款产品拥有电信级可靠性的硬件平台,在高端网络中拥有卓越的性能和表现。培训会后许多用户向东软工程师提出有关东软安全产品的网络应用、配置、链路探测方面的问题,东软工程师耐心解答问题的同时也重点介绍了东软安全产品和联合产品的技术优势和整体解决方案的部分经典案例。 本次培训会议不仅是为绍兴地区的新老用户搭建了一次东软安全产品推介、技术研讨、直接沟通的平台,更成为用户与厂商,厂商与渠道之间交流沟通的桥梁。广大的绍兴用户也通过本次会议深入了解了东软网络安全的整体解决方案及其他增值服务,为今后东软安全能够为绍兴用户持续稳定的提供全方位安全服务打下了坚实的基础。 |

|||

| << 返回 | |||

|

|||

随着全球化、网络化金融变革的出现,我国银行业正在进行大规模的重组和改革,这些变革包括建立良好的公司治理机制,调整发展战略、组织架构、经营模式、业务流程重组等等,其中信息科技变革是一个重要的内容,信息科技是发展的核心动力、核心使命,是对金融资产进行采集、处理、整合、分析、应用并确保这些信息的安全,以保证银行业务的可持续健康发展。 近日,由北京中金信合经济研究所、北京农信合信息技术研究所主办的2007首届中国农村金融科技发展论坛在北京顺利召开。本次会议得到了国内金融机构、金融界专家以及金融行业媒体的大力支持,东软软件股份有限公司作为中国领先的软件与解决方案提供商成为惟一一家应邀出席本次论坛的安全厂商。原中国人民银行科技司副司长陈天晴首先为大会致辞并就“中国银行业信息化发展趋势”作了主题报告,重点对比了国外与国内银行信息化发展的趋势,列举了国内银行由于信息化发展不完善而导致的在灾难性瘫痪事故。对此,银行业必须高度重视对计算机安全的管理,加强完善银行的网络安全建设工作。 |

|||

| << 返回 | |||